Vediamo in questa procedura come configurare due FW Stormshield in modo da poter collegare le due Network_in tramite un tunnel VPN IPSEC.

Questo tipo di configurazione soilitamente si usa per far sì che una sede remota si possa connettere ai server presenti nella sede centrale.

Poniamo di avere una configurazione come questa:

Per configurare un tunnel ipsec eseguiamo quindi questi passi sul FW della sede Centrale

- andare sotto OBJECTS → Network objects

- cliccare su Add e aggiungere:

- un oggetto di tipo Host chiamandolo fw_sede_remota e assegnando l'ip che ci permette di raggiungere il FW delle sede remota da Internet

- un oggetto di tipo Network chiamandolo net_sede_remota e assegnando il valore della Network_in della sede remota

- spostiamoci ora sotto VPN → IPSec VPN → e clicchiamo sul tab PEERS

- clicchiamo su Add → New Remote site , a questo punto si apre il wizard per la creazione del peer:

- nel campo Remote gateway inserire l'oggetto fw_sede_remota

- nel campo Name inseriamo un nome per questo tunnel,io in questo esempio userò Site_fw_sede_remota

- clicchiamo su Next

- scegliamo Pre-shared key (PSK) e digitiamo la preshared key due volte negli appositi campi (questa pre-shared key dovrà essere inserita anche nella configurazione che faremo dopo sull'altro FW)

- clicchiamo Next

- a questo punto avremo la pagina di riepilogo quindi clicchiamo su Finish per terminare la creazione del peer o su Previous se vogliamo modificare qualcosa.

- il FW ci presenterà il peer appena creato dove possiamo andare a definire il profilo IKE di encryption che vogliamo usare (questo dovrà essere uguale a quello che configureremo sull'altro FW).

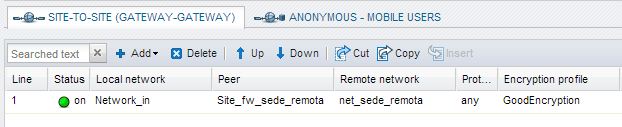

- dopo aver creato il peer ci spostiamo sul tab ENCRYPTION POLICY - TUNNELS

- clicchiamo su Add → Site-to-site-tunnel e nel wizard che partirà inseriamo questi dati:

- Local Network l'oggetto Network_in

- Peer selection il peer appena creato Site_fw_sede_remota

- Remote network l'oggetto net_sede_remota

- clicchiamo su Fisnish e otterremo una schermata come questa:

- nella colonna Encryption profile selezioniamo il profilo di encryption che vogliamo usare per la fase 2 (questo dovrà essere uguale a quello che configureremo sull'altro FW).

- terminata la configurazione della fase 2 attiviamo questo slot cliccando su Activate this policy

- su questo FW la procedura è terminata e ora ci spostiamo sul FW della sede remota

Per configurare un tunnel ipsec eseguiamo quindi questi passi sul FW della sede Remota

- cliccare su Add e aggiungere:

- un oggetto di tipo Host chiamandolo fw_sede_centrale e assegnando l'ip che ci permette di raggiungere il FW delle sede centrale da Internet

- un oggetto di tipo Network chiamandolo net_sede_centrale e assegnando il valore della Network_in della sede centrale

- spostiamoci ora sotto VPN → IPSec VPN → e clicchiamo sul tab PEERS

- clicchiamo su Add → New Remote site , a questo punto si apre il wizard per la creazione del peer:

- nel campo Remote gateway inserire l'oggetto fw_sede_centrale

- nel campo Name inseriamo un nome per questo tunnel, io in questo esempio userò Site_fw_sede_centrale

- clicchiamo su Next

- scegliamo Pre-shared key (PSK) e

digitiamo la preshared key due volte negli appositi campi (questa

pre-shared key è la stessa che abbiamo inserito nella configurazione del FW sulla sede centrale)

- clicchiamo Next

- a questo punto avremo la pagina di riepilogo quindi clicchiamo su Finish per terminare la creazione del peer o su Previous se vogliamo modificare qualcosa.

- il FW ci presenterà il peer appena creato dove possiamo andare a definire il profilo IKE di encryption che vogliamo usare (questo dovrà essere uguale a quello configurato sul FW della sede centrale).

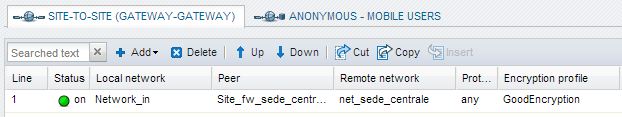

- dopo aver creato il peer ci spostiamo sul tab ENCRYPTION POLICY - TUNNELS

- clicchiamo su Add → Site-to-site-tunnel e nel wizard che partirà inseriamo questi dati:

- Local Network l'oggetto Network_in

- Peer selection il peer appena creato Site_fw_sede_centrale

- Remote network l'oggetto net_sede_centrale

- clicchiamo su Fisnish e otterremo una schermata come questa:

- nella colonna Encryption profile selezioniamo il profilo

di encryption che vogliamo usare per la fase 2 (questo dovrà essere

uguale a quello configurato sul FW della sede centrale).

- terminata la configurazione della fase 2 attiviamo questo slot cliccando su Activate this policy

Terminata la configurazione su entrambi i FW possiamo procedere con la verifica del tunnel e per fare questo seguite questi consigli:

- come regola di filtro settare any any pass su entrambi i FW

- controllare sul Real Time Monitor che il tunnel sia up e se non dovesse esserlo lanciare un ping da un pc della sede centrale verso un pc della sede remota e viceversa o abilitare il keep alive(clicca qui se non sai come fare)

- in caso il tunnel non dovesse salire controllare che i profili di encryption per fase 1 e fase 2 siano uguali su enrtambe le configurazioni e verificare anche che le network dichiarate nella config siano le stesse(network_in FW sede Centrale uguale a net_sede_centrale e network_in FW sede Remota uguale a net_sede_remota)

- una volta verificato che il tunnel sia up e che il traffico passi correttamente nel tunnel possiamo passare alla configurazione delle regole di filtro (per quanto rigurarda le regole per gestire il traffico nel tunnel ipsec vedere questo articolo)