Molto spesso, dopo aver configurato la vpn tra due sedi, ci troviamo ad affrontare un problema relativo al fatto che i client di una sede non riescono a raggiungere le diretory presenti su un server dell'altra oppure le raggiungono ma poi non riescono a copiare file di grosse dimensioni.

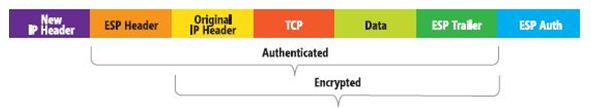

Questo "problema" è causato dal fatto che l'MSS del pacchetto deve per forza di cose essere più piccolo per lasciare spazio alle informazioni che il modulo ipsec deve aggiungere al pacchetto per far sì che venga criptato e spedito verso l'altro peer in maniera sicura.

Qui possiamo vedere un esempio di un pacchetto IPSEC, l'MSS fa riferimento alla parte DATA

Per risolvere questo problema abbiamo quindi la necessità di configrare il FW in modo che diminuisca la dimensione dedicata all'MSS all'interno del pacchetto.

Per fare questo possiamo seguire questi passi(cliccate qui se non sapete bene come funzionano gli Inspection profile e gli Application profile):

- andare sotto APPLICATION PROTECTION → Protocols

- cliccare su TCP-UPD

- selezionare il profilo linkato all'Inspection profile di outgoing e copiarlo su un application profile non utilizzato

- rinominiamo l'application profile appena copiato con un nome a nostro piacimento(ad esempio MSS1300)

- ora andiamo all'interno dell'application profile appena rinominato e:

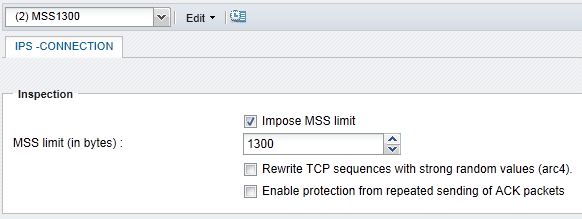

- mettiamo il flag su Impose MSS limit

- settiamo MSS limit (in bytes) : a 1300 in modo da avere l'application profile TCP-UDP configurato così:

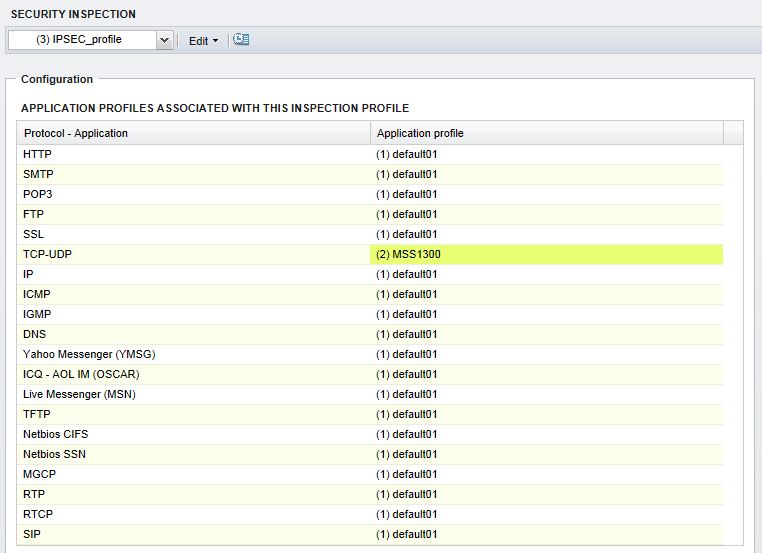

- andiamo sotto Inspection profile → e clicchiamo su Go to global configuration

- selezioniamo l'Inspection profile di outgoing e copiamolo su un Inspection profile non utilizzato

- andiamo sull'Inspection profile appena copiato e rinominiamolo con un nome a nostro piacere(ad esempio IPSEC_profile)

- selezioniamo la riga relativa all'application profile TCP-UDP e impostiamo l'application profile creato in precedenza MSS1300 in modo da ottenere un inspection profile simile a questo

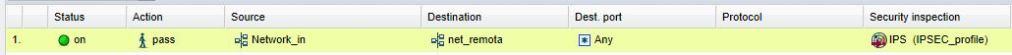

- il nostro nuovo Inspection profile è ora pronto per essere applicato alle regole di filtro che permettono il traffico tra la network della sede locale e la network della sede remota come in questo esempio

Questa procedura è da fare su entrambi i FW

In caso il traffico dovesse risultare ancora lento provate a diminuire ancora un pò il valore dell'MSS