Prima

di effettuare questa procedura assicurarsi di aver configurato le

regole di filtro necessarie per poter gestire la VPN IPSEC da client

nomadici, se non sappiamo come fare clicchiamo qui

Collegarsi al FW ed effettuare la seguente procedura (diamo per scontato che il server LDAP sia già stato creato sul FW, se non è così cliccare qui)

La stessa procedura può essere eseguita anche se il FW è integrato con AD ricordandosi di importare nel FW i certificati e la CA nel caso questa sia stata fatta su AD.

- Aprire la GUI

- Andare sotto Objects → Certificates and PKI

- Cliccare su Add e selezionare Add a root CA e seguire il wizard per la creazione della CA (Consigliamo di mettere come validità della CA 3650 giorni)

- Cliccare ancora su Add scegliere Add a server certificate. (Consigliamo di mettere come validità del certificato di tipo server 3650 giorni)

Durante il wizard verrà chiesto di scegliere quale CA usare per questo certificato quindi selezionare la CA creata al punto 3 - selezionare la CA appena create e cliccare su Set as default in modo che questa CA sia quella di default.

- Andare sotto VPN → Ipsec VPN

- Selezionare uno slot libero

- Nel tab PEER selezionare Add e poi New anonymous (mobile) peer a questo punto partirà un wizard:

- inserire il nome che vogliamo dare al PEER

- come metodo di auth selezioniamo Certificate

- Selezionare il certificato(dopo aver cliccato sulla lente di ingrandimento apparirà una finestra vuota,cliccare sulla X per poter visualizzare la lista dei certificati e poi selezionare quello creato nel punto 4)

- Terminare il wizard cliccando su Finish

- Andare ora nel tab ENCRYPTION POLICY – TUNNEL → ANONYMOUS – MOBILE USERS e cliccare su Add a new policy

- Selezionare l'anonymous peer creato al punto 7

- Aggiungere la Network_in nelle local resources oppure All se vogliamo raggiungere tutto tramite la VPN

- Aggiungere una network o un range nella Remote Netwok (verrà utilizzata per il mode config)

- Attivare il mode config

- Salvare la configurazione e attivare lo slot

- Andare sotto USERS → VPN Access privileges → nel tab VPN ACCESS e aggiungere una riga che permette all'utente o al gruppo di utenti di instaurare un tunnel vpn settando Allow sotto la colonna IPSEC

- Andare ora sotto USERS → Authentication e seguire questi passi:

- nel tab AVAILABLE METHODS cliccare su +Add a method ed aggiungere SSL certificate aggiungendo nella parte destra dello schermo la CA che abbiamo usato per creare i certificati(quella creata al punto 3)

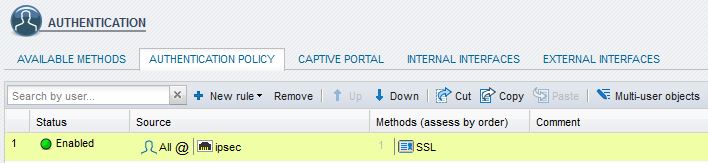

- nel tab AUTHENTICATION POLICY cliccare su +New Rule e aggiungere una regola al primo posto fatta in questo modo:

Creare e scaricare il certificati

- Aprire la GUI

- Andare sotto USERS → Users e selezionare l'utente per il quale vogliamo abilitare la vpn ipsec

- Selezionare il tab CERTIFICATE e crearlo se non è già stato creato

- Andare sotto OBJECTS → Certificates and PKI e

- scaricare in formato pem (cliccando sul tasto Download) la CA che abbiamo usato per generare i certificati

- scaricare in formato P12(cliccando sul tasto Download) il certificato di tipo utente

Procedura da seguire per evitare che il client shrew ci chieda ogni volta di inserire la password

- Scaricare openssl.exe da questo sito

- Una volta che abbiamo scaricato openssl-0.9.8k_WIN32.zip estrarlo in una direcotry a nostro piacimento(io ho usato c:\tmp)

- Aprire il prompt dei comandi e andare sotto la cartella c:\tmp\openssl-0.9.8k_WIN32\bin e lanciare questi comandi:

- openssl.exe pkcs12 -in file.p12 -clcerts -nokeys -out client_pem.pem

- openssl pkcs12 -in file.p12 -nocerts -out file.key

- openssl rsa -in file.key -out file_nopwd.key

- I comandi eseguiti sopra sono serviti a generare i file da inserire nella sezione Credentials:

- Server Certificate Autority File : inserire la CA (il file .pem) che abbiamo scaricato dal FW

- Client Certificate File : inserire il certificato utente (il file client_pem.pem) che abbiamo ottenuto con il primo comando lanciato al punto 3

- Client Private Key File : inserire il certificato utente (il file file_nopwd.key) che abbiamo ottenuto con il terzo comando lanciato al punto 3

Sul PC dove installeremo Shrew VPN Client:

- Scaricare e installare Shrew VPN Client

- Cliccare su Add per aggiungere una nuova vpn

- nel tab General settare:

- l'ip address o l'FQDN del FW e lasciare il resto a default

- nel tab Client

- lasciare tutto a default tranne l'opzione Enable Client Login Banner che va disabilitata (il Stormshield non invia nessun banner)

- nel tab Name Resolution

- settare dns o wins se eventualmente li vogliamo usare

- nel tab Authentication

- settare Mutual RSA

- nella sezione Local Identity selezionare

- Identification Type : User Fully Qualified Domain Name

- UFQDN String : Impostare l'indirizzo email dell'utente che stiamo configurando

- nella sezione Remote Identity lasciare vuoto

- nella sezione Credentials importare i seguenti file:

- Server Certificate Autority File : inserire la CA (il file .pem) che abbiamo scaricato dal FW

- Client Certificate File : inserire il certificato utente (il file .p12) che abbiamo scaricato dal FW

- Client Private Key File : inserire il certificato utente (il file .p12) che abbiamo scaricato dal FW

- nel tab Phase1

- selezionare i parametri in modo che siano uguali a quelli impostati nella fase 1 sul FW ponendo particolare attenzione al campo Exchange Mode che dovrà essere settato a Main

- nel tab della Phase2

- selezionare i parametri in modo che siano uguali a quelli impostati nella fase2 sul FW

- nel tab Policy

- se presente, togliere il flag da Maintain Persistent Security Associations

- mettere il flag su Obtain Topology Automatically or Tunnel All

- lanciate il tunnel, inserite la password del file .p12(se vogliamo evitare di inserire la password ogni volta leggere la procedura riportata qui sotto) e a questo punto il tunnel dovrebbe essere up