| | | |

Uploading .... Uploading ....

Prima

di effettuare questa procedura assicurarsi di aver configurato le

regole di filtro necessarie per poter gestire la VPN IPSEC da client

nomadici, se non sappiamo come fare clicchiamo quiCollegarsi

al FW ed effettuare la seguente procedura (diamo per scontato che il server LDAP sia già stato creato sul FW, se non è così cliccare qui)

La stessa procedura può essere eseguita anche se il FW è integrato con AD ricordandosi di importare nel FW i certificati e la CA nel caso questa sia stata fatta su AD.

- Aprire la GUI

- Andare sotto Objects → Certificates and PKI

- Cliccare su Add e selezionare Add a root CA e seguire il wizard per la creazione della CA (Consigliamo di mettere come validità della CA 3650 giorni)

- Selezionare la CA appena create e cliccare su Set as default in modo che questa CA sia quella di default.

- Cliccare ancora su Add scegliere Add a server certificate. (Consigliamo di mettere come validità del certificato di tipo server 3650 giorni)

Durante il wizard verrà chiesto di scegliere quale CA usare per questo certificato quindi selezionare la CA creata al punto 3

- Andare sotto VPN → Ipsec VPN

- Selezionare uno slot libero

- Nel tab PEER selezionare Add e poi New anonymous (mobile) peer a questo punto partirà un wizard:

- inserire il nome che vogliamo dare al PEER

- come metodo di auth selezioniamo Certificate

- Selezionare

il certificato(dopo aver cliccato sulla lente di ingrandimento apparirà

una finestra vuota,cliccare sulla X per poter visualizzare la lista dei

certificati e poi selezionare quello creato nel punto 4)

- Terminare il wizard cliccando su Finish

- Andare ora nel tab ENCRYPTION POLICY – TUNNEL → ANONYMOUS – MOBILE USERS e cliccare su Add a new policy

- Selezionare l'anonymous peer creato al punto 7

- Aggiungere la Network_in nelle local resources oppure All se vogliamo raggiungere tutto tramite la VPN

- Aggiungere una network o un range nella Remote Netwok (verrà utilizzata per il mode config)

- Attivare il mode config

- Salvare la configurazione e attivare lo slot

- Andare sotto USERS → VPN Access privileges → nel tab VPN ACCESS e aggiungere una riga che permette all'utente o al gruppo di utenti di instaurare un tunnel vpn settando Allow sotto la colonna IPSEC

- Andare ora sotto USERS → Authentication e seguire questi passi:

- nel tab AVAILABLE METHODS cliccare su +Add a method ed aggiungere SSL certificate aggiungendo nella parte destra dello schermo la CA che abbiamo usato per creare i certificati(quella creata al punto 3)

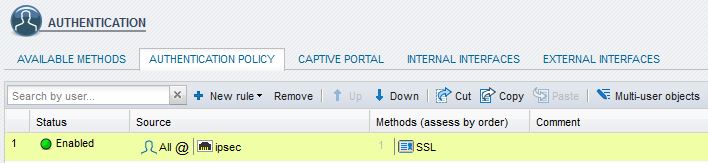

- nel tab AUTHENTICATION POLICY cliccare su +New Rule e aggiungere una regola al primo posto fatta in questo modo:

Creare e scaricare il certificati- Aprire la GUI

- Andare sotto USERS → Users e selezionare l'utente per il quale vogliamo abilitare la vpn ipsec

- Selezionare il tab CERTIFICATE e crearlo se non è già stato creato

- Andare sotto OBJECTS → Certificates and PKI e scaricare in formato P12(cliccando sul tasto Download) il certificato di tipo utente

Sul pc windows dove installeremo il Stormshield VPN CLIENT- Scaricare e installare il Stormshield VPN Client inserendo come Serial la parola demo che vi da diritto di scaricare il cliente in versione demo per 30 giorni

- Aprire il pannello di configurazione del Stormshield VPN Client

- Cliccare con il tasto destro su VPN Configuration e selezionare New Phase 1

- nel tab Authentication selezionare:

- Gateway Remoto(l'ip pubblico o l'FQDN della Firewall_out),

- selezionare certificato e importare il certificato di tipo utente scaricato dal FW in formato P12

- settare i parametri IKE come quelli selezionati sul FW(nel test fatto da me ho usato GoodEncryption)

- sopostarsi sul secondo tab e mettere il flag su:

- Mode Config

- come Local ID selezionare Email e inserire l'email relativa all'utente che stiamo configurando

- Cliccare con il tasto destro sulla fase 1 e aggiungere una nuova fase 2

- Selezionare la rete remota (nel mio test ho messo Network_in)

- Selezionare gli algoritmi ESP come quelli configurati sul FW (nel mio test ho usato GoodEncryption)

- Salvare

- Doppio click sulla fase 2 e selezionare open tunnel

- ora il tunnel dovrebbe essere up

|

|

|

| | | |

|