Dalla versione 2.X.X dei FW Stormshield è possibile instaurare una VPN IPSec utilizzando il client IKEv2 presente in Windows 10.

ATTENZIONE: QUESTO TIPO DI IPSEC NECESSITA' DELL'IKE IN VERISONE 2 QUINDI TUTTE LE VPN CHE AVREMO NELLO SLOT IPSEC CHE ANDREAMO A CONFIGURARE DOVRANNO AVERE UN PEER CONFIGURATO IN IKEv2

ATTENZIONE: I firewall SNS non supportano l'Extensible Authentication Protocol in associazione con il protocollo Microsoft CHAP versione 2 (EAP-MSCHAPV2), quindi NON E' CONSENTITO utilizzare il metodo di autenticazione PRE SHARED KEYS (PSK).

L'unico metodo di autenticazione disponibile è con il client Windows nativo è: CON CERTIFICATO.

Prima della versione 3.3.0, i protocolli IKEv1 e IKEv2 non erano supportati dallo stesso daemon. Poiché entrambi i demoni non possono ascoltare contemporaneamente le stesse porte e protocolli. Se devi avere sia IKEv1 che IKEv2 VPN, aggiorna il firewall almeno alla versione 3.3.

Per fare questo dobbiamo seguire i seguenti passi:

- Andare sotto OBJECTS → Certificates and PKI

- Cliccare su Add e selezionare Add a root CA e seguire il wizard per la creazione della CA (ATTENZIONE: come validtà della CA è consigliabile mettere 3650 days)

- Creazione del certificato di tipo server:

- In caso disponiamo di un FQDN legato all'ip della nostra Firewall_out cliccare su Add scegliere Add a server certificate.(nella prima pagina del wizard dobbiamo inserire due campi, l'FQDN che andiamo ad inserire in questi due campi dovrà essere lo stesso che andremo a configurare come gateway su Windows 10).

Durante il wizard verrà chiesto di scegliere quale CA usare per questo certificato quindi selezionare la CA creata al punto 4 (il nome del server certificate dovrà essere lo stesso FQDN che andremo a configurare come gateway su Windows 10)

ATTENZIONE: come validtà del Server Certificate è consigliabile mettere 3650 days - In caso non dovessimo disporre di un FQDN legato all'ip della nostra Firewall_out clicchiamo qui per vedere come creare il certificato di tipo server.

- Andare sotto VPN → Ipsec VPN

- Selezionare uno slot libero

- Nel tab PEER selezionare Add e poi New anonymous IKEv2 peer (mobile) a questo punto partirà un wizard:

- inserire il nome che vogliamo dare al PEER

- selezionare come metodo di autenticazione Certificate

- selezionare il certificato(dopo aver cliccato sulla lente di ingrandimento apparirà una finestra vuota,cliccare sulla X per poter visualizzare la lista dei certificati e poi selezionare quello creato nel punto 3)

- terminare il wizard cliccando su Finish

- cliccare sul peer appena creato e configurare GoodEncryption come IKE profile

- Andare ora nel tab ENCRYPTION POLICY – TUNNEL → ANONYMOUS – MOBILE USERS e cliccare su Add a new policy

- Selezionare l'anonymous peer creato al punto 6 alla voce Select the mobile peer:

- Aggiungere la Network_in nelle local resources

- Aggiungere una network o un range nella Remote Netwok (verrà utilizzata per il mode config)

- Attivare il mode config

- Come profilo di encryption selezionare GoodEncryption

- Applicare la configurazione

- Andare nel tab IDENTIFICATION e aggiungere il la root CA creata al punto 2

- Salvare la configurazione e attivare lo slot

Creare e scaricare il certificati

- Aprire la WEBGUI

- Andare sotto OBJECTS → Certificates and PKI

- Cliccare su Add e selezionare Add a user certificate in modo da far partire un wizard

- nella prima schermata del wizard inserire Name (CN) , ID e E-mail address. (CN ed email compariranno nel log quando l'utente si collegheràin vpn ipsec)

- nella seconda schermata del wizard selezionare la CA creata in precedenza e inserire la sua password e lasciare tutti gli altri campi a default.

- come validità del certificato selezioniamo la durata che desideriamo e come Key size selezioniamo 1024 lasciando tutto il resto a default

- clicchiamo su Finish per terminare la procedura e per creare il certificato di tipo utente.

- Sempre sotto OBJECTS → Certificates and PKI andiamo a scaricare i certificati che dovremmo importare sul PC Windows 10

- selezioniamo la CA che abbiamo creato all'inizio di questo articolo e clicchaimo sul tasto Download e poi su Certificate as a PEM file

- selezioniamo il certificato di tipo utente e clicchaimo sul tasto Download e poi su Certificate as a PEM file a questo punto inseriamo una password che ci verrà chiesta quando importeremo questo certificato sul pc Windows10

Configurare il pc Windows 10

- copiare su chiave usb i due certificati di tipo pem(la CA e il certificato utente) che abbiamo appena scaricato dal FW

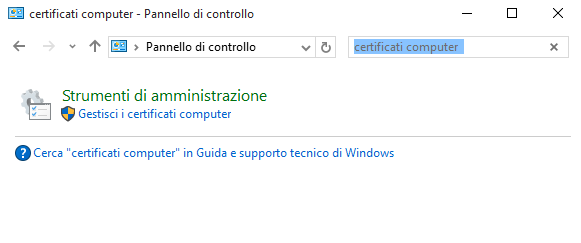

- andare sul PC Windows 10 e apriamo il Pannello di Controllo e nel box di ricerca digitiamo certificati computer

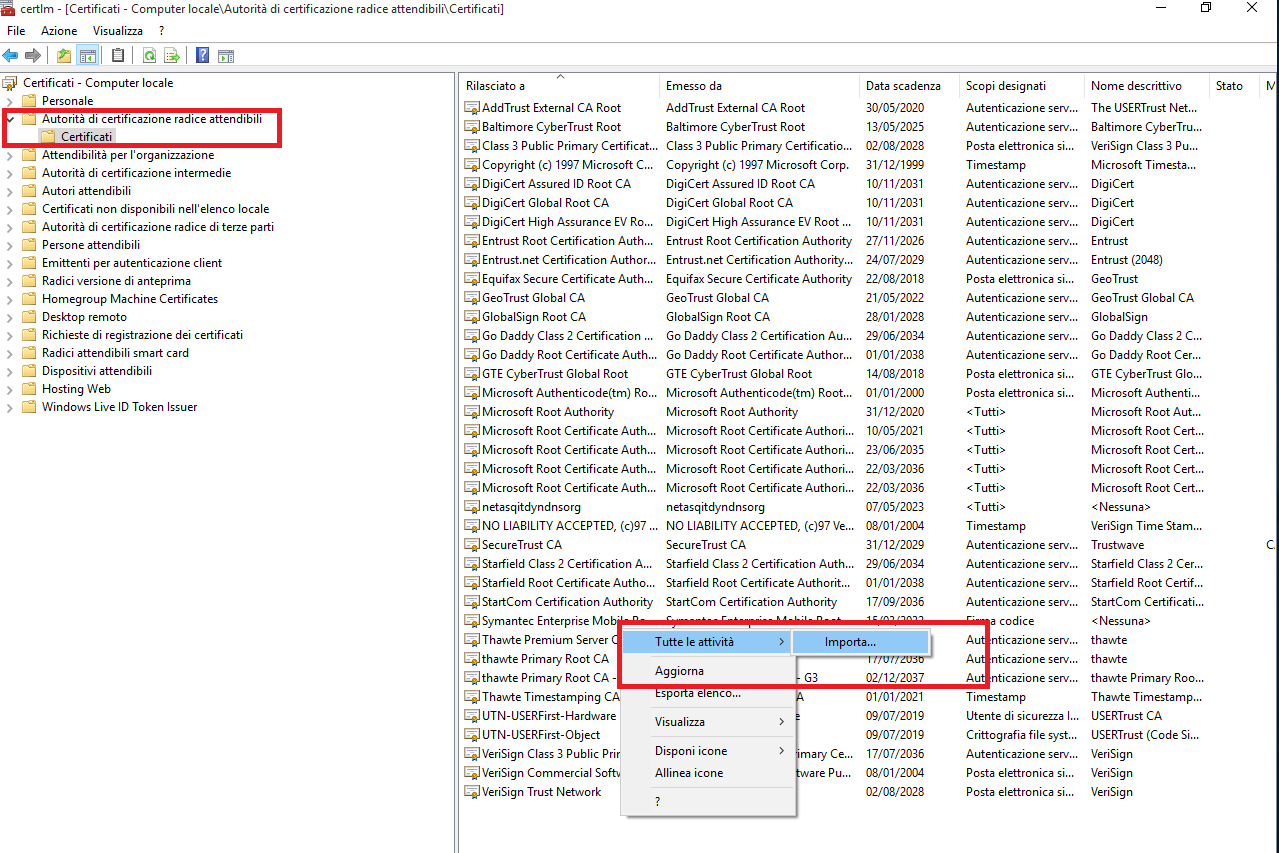

- clicchiamo su Gestisci i certificati computer e selezioniamo Autorità di certificazione radice attendibili e poi il sottomenu chiamato Certificati , ora ci spostiamo nella finestra di destra e clicchiamo con il tasto destro del mouse quindi andiamo su Tutte le attività → Importa.

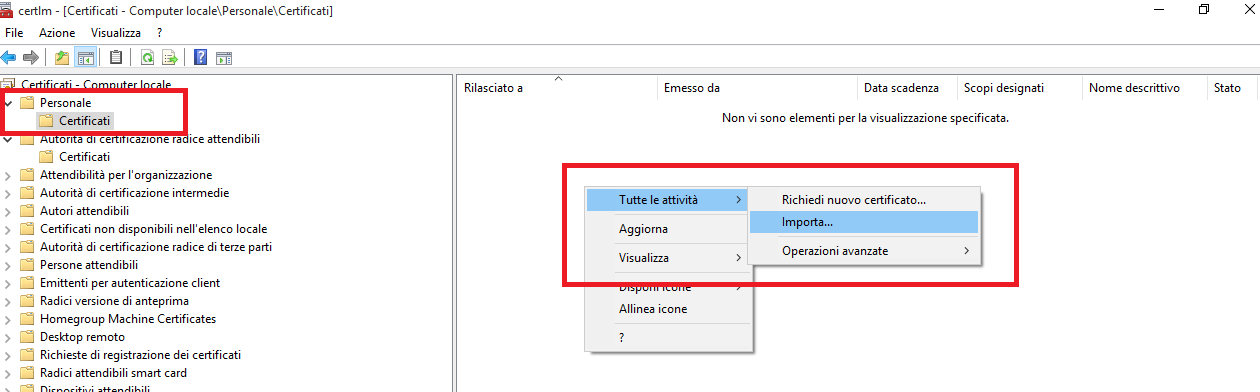

Seguiamo il wizard per importare la CA che abbiamo esportato dal FW - sempre restando su Gestisci i certificati computer selzioniamo questa volta Personlae e poi il sottomenu chiamato Certificati , ora ci spostiamo nella finestra di destra e clicchiamo con il tasto destro del mouse quindi andiamo su Tutte le attività → Importa.

Seguiamo il wizard per importare il certificato di tipo utente che abbiamo esportato dal FW(ci chiederà la password che avevamo inseirto durante l'esportazione del certificato di tipo utente dal FW). - Aprire il Centro connessioni di rete e condivisione e cliccare su Configura una nuova rete a questo punto partirà il wizard:

- scegliere Connessione a una rete aziendale

- scegliere No crea una nuova connessione

- scegliere Usa connessione Internet esistente(VPN)

- inserire l'indirizzo ip o l'FQDN del nostro FW, dare il nome alla connessione e chiudere il wizard

- torniamo al Centro connessioni di rete e condivisione e clicchiamo su Modifica impostazioni scheda e facciamo tasto destro sulla connessione che abbiamo appena creato cliccando su Proprietà

- net TAB Sicurezza selezioniamo

- Tipo di VPN: IKEv2

- Autenticazione: Usa certificati computer

- clicchiamo su ok per chiudere le Proprietà e a questo punto possiamo provare la nostra connessione

Qui sotto un copia incolla dei log che troveremo nel file l_vpn quando la connessione andrà a buon fine:

id=firewall time="2015-12-11 17:15:42" fw="U30SXA02G1344A7" tz=+0100 startime="2015-12-11 17:15:42" pri=5 src=95.95.95.95 srcname=Stormshield_IT dst=46.46.46.46 dst

name=testpubblico ikev=2 phase=1 side=responder cookie_i=0xc78df19096bfe06b cookie_r=0xbdab9318ebc415f8 msg="Remote NAT detected, switching to port 4500"

id=firewall time="2015-12-11 17:15:42" fw="U30SXA02G1344A7" tz=+0100 startime="2015-12-11 17:15:42" pri=5 src=95.95.95.95 srcname=Stormshield_IT dst=46.46.46.46 dst

name=testpubblico ikev=2 phase=1 side=responder cookie_i=0xc78df19096bfe06b cookie_r=0xbdab9318ebc415f8 remoteid="C=IT, ST=Lombarida, L=Milano, O=TAC, OU=TAC, CN=Test Test, E=test.test@local.com" msg="IKE SA established"

id=firewall time="2015-12-11 17:15:42" fw="U30SXA02G1344A7" tz=+0100 startime="2015-12-11 17:15:42" pri=5 src=95.241.110.186 srcname=Stormshield_IT dst=46.44.205.45 dst

name=studiotecnico ikev=2 phase=2 side=responder cookie_i=0xc78df19096bfe06b cookie_r=0xbdab9318ebc415f8 localnet=192.168.69.0/25 remotenet=192.168.69.201/32 spi_in=0xc

df32770 spi_out=0xae22fc38 remoteid="C=IT, ST=Lombarida, L=Milano, O=TAC, OU=TAC, CN=Test Test, E=test.test@local.com" msg="IPSEC SA established"